CBC字节翻转攻击原理

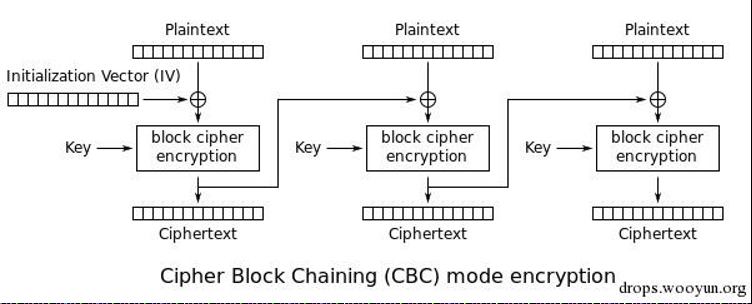

1976年,IBM发明了密码分组链接(CBC,Cipher-block chaining)模式。在CBC模式中,每个明文块先与前一个密文块进行异或后,再进行加密。在这种方法中,每个密文块都依赖于它前面的所有明文块。同时,为了保证每条消息的唯一性,在第一个块中需要使用初始化向量。

CBC是最为常用的工作模式。它的主要缺点在于加密过程是串行的,无法被并行化,而且消息必须被填充到块大小的整数倍。

- Plaintext:待加密的数据。

- IV:初始化向量,用于随机化加密的比特块,保证即使对相同明文多次加密,也可以得到不同的密文。

- Ciphertext:加密后的数据。

- Key:密钥

CBC加密过程

在这里重要的一点是,CBC工作于一个固定长度的比特组,将其称之为块。在本文中,我们将使用包含16字节的块。

因为作者讨厌高数(和译者一样),所以作者造了一些自己的公式(方便记忆):

- Ciphertext-0 = Encrypt(Plaintext XOR IV)—只用于第一个组块

- Ciphertext-N= Encrypt(Plaintext XOR Ciphertext-N-1)—用于第二及剩下的组块

注意:正如你所见,前一块的密文用来产生后一块的密文。

加密过程转化成文字来叙述:

- 首先将明文分组(常见的以16字节为一组),位数不足的使用特殊字符填充。

- 生成一个随机的初始化向量(IV)和一个密钥。

- 将IV和第一组明文异或。

- 用密钥对3中xor后产生的密文加密。

- 用4中产生的密文对第二组明文进行xor操作。

- 用密钥对5中产生的密文加密。

- 重复4-7,到最后一组明文。

- 将IV和加密后的密文拼接在一起,得到最终的密文。

CBC解密过程

这是解密过程,解密的过程其实只要理解了加密,反过来看解密过程就也很简单了,同样的,前一块密文参与下一块密文的还原。

- 从密文中提取出IV,然后将密文分组。

- 使用密钥对第一组的密文解密,然后和IV进行xor得到明文。

- 使用密钥对第二组密文解密,然后和2中的密文xor得到明文。

- 重复2-3,直到最后一组密文。

- Plaintext-0 = Decrypt(Ciphertext) XOR IV—只用于第一个组块

- Plaintext-N= Decrypt(Ciphertext) XOR Ciphertext-N-1—用于第二及剩下的组块

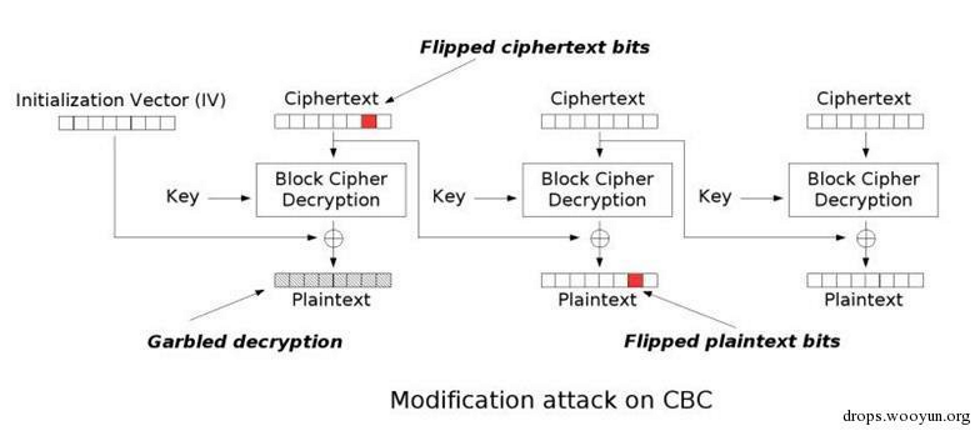

注意:Ciphertext-N-1(密文-N-1)是用来产生下一块明文;这就是字节翻转攻击开始发挥作用的地方。如果我们改变Ciphertext-N-1(密文-N-1)的一个字节,然后与下一个解密后的组块异或,我们就可以得到一个不同的明文了!You got it?别担心,下面我们将看到一个详细的例子。与此同时,下面的这张图也可以很好地说明这种攻击:

注意在加密时,明文中的微小改变会导致其后的全部密文块发生改变,而在解密时,从两个邻接的密文块中即可得到一个明文块。因此,解密过程可以被并行化,而解密时,密文中一位的改变只会导致其对应的明文块完全改变和下一个明文块中对应位发生改变,不会影响到其它明文的内容。

此攻击方法的精髓在于:通过损坏密文字节来改变明文字节。(注:借助CBC内部的模式)借由此可以绕过过滤器,或者改变用户权限提升至管理员,又或者改变应用程序预期明文以尽猥琐之事。

一个php例子

|

|

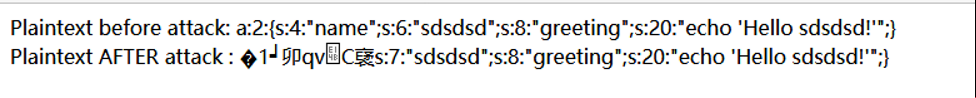

查看代码,得到密文后,将密文的第三位异或6后又异或7。

然后我们查看页面输出

可以看到,第19位的值从6变为7,且第一分组全部变化

我们将明文每16位为一组,进行分组

- a:2:{s:4:”name”;

- s:6:”sdsdsd”;s:8

- :”greeting”;s:20

- :”echo ‘Hello sd

- sdsd!’”;}

从代码中看出,异或的是$enc[2],即第一组的第三位。

而第一组密文的修改将影响第二组对应位置的明文发生变化。第二组的第三位原值为6,异或6后为0,0又异或7变为7。所以6会变为7输出到页面上。

然后第一组密文的修改将导致第一组明文全部变化,所以是一堆错乱的字符。